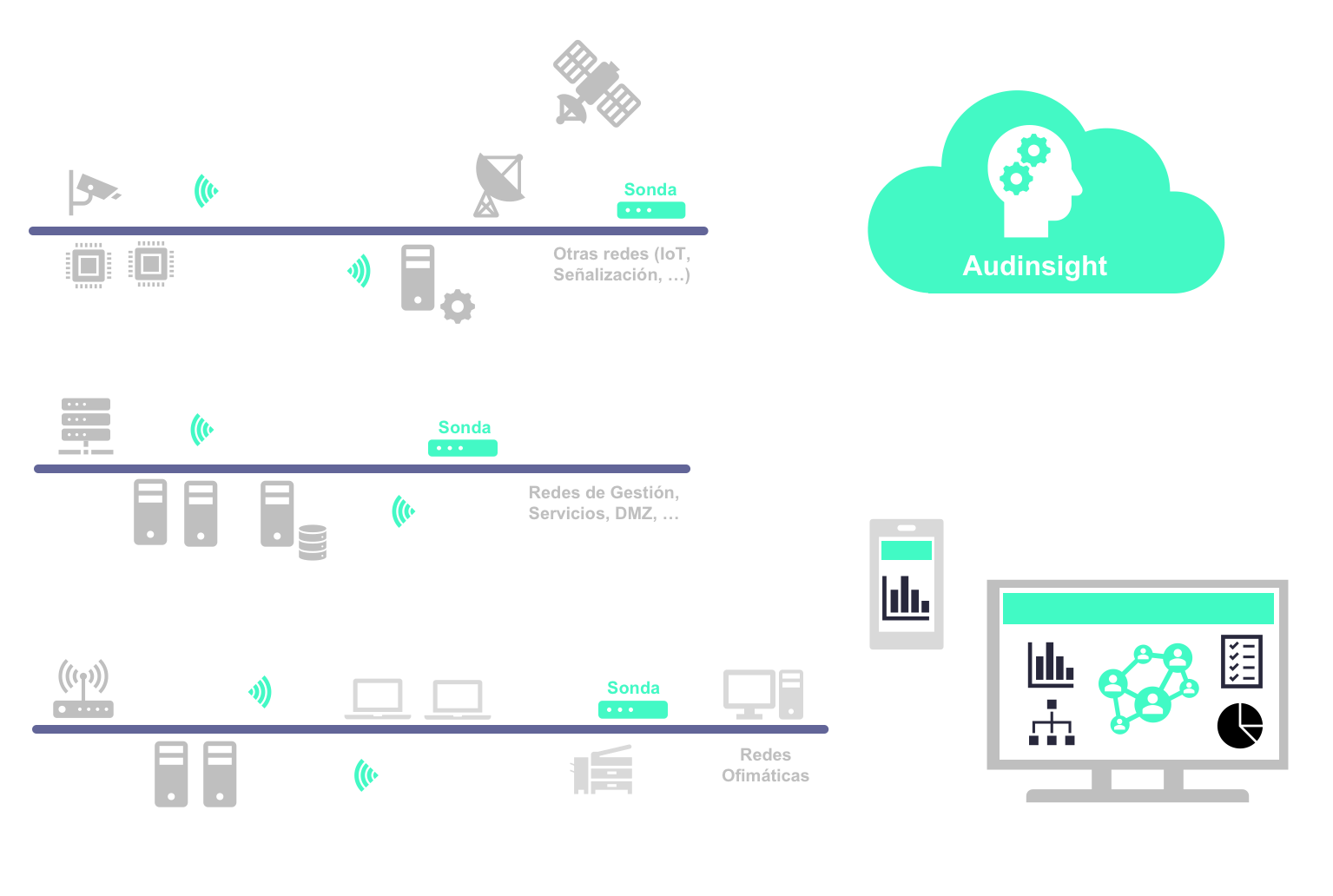

Plug & Play

Para iniciar el diagnóstico, solo hay que conectar la sonda a la red: capturando tráfico, detectando conexiones, inventariando activos, buscando vulnerabilidades, …

Para acelerar el análisis y darle más precisión, cada sonda admite una configuración personalizada: listas blanca de IPs, listas negras, credenciales de acceso, ...

Utilizando varias sondas ubicadas en diferentes puntos de la red, se puede conseguir una imagen clara y objetiva de la visibilidad de los activos más críticos desde los distintos segmentos: DMZ, red de servicios, gestión, backups, corporativa, laboratorios, …

AUDINSIGHT no precisa de complejos procesos de integración para dar resultados.